Kyberuhat ja tietoverkkovaikuttaminen

Päivitetty joulukuussa 2025

- Uusin hybridivaikuttamisen väline ja uhan muoto

- Kohteina tietoverkot

- Kolmenlaista haitallista kybertoimintaa: tiedustelu (vakoilu), hyökkäys ja tietojen manipulointi:

- tietoverkkotiedustelun tarkoituksena tietojen kerääminen,

- tietoverkkohyökkäys erityisesti yhteiskunnan sähkö-, kommunikaatio-, vesi-, rahoitus- ja kriittisten järjestelmien tietoverkkoinfrastruktuureihin,

- kybermanipuloinnin tarkoitus muuttaa tietoverkkoon tallennettuja tietoja.

- Viimeaikaisia trendejä:

- lunnaiden vaatimisohjelmia,

- komponenttien ja laitteiden haavoittuvuuksiin liittyviä kyberuhkia,

- peiteltyjä sotilasoperaatioita kyberavaruudessa,

- tietoverkkotoiminta valtioiden välisten konfliktien uutena muotona,

- uusien tekniikoiden, kuten ORB-verkkojen käyttö,

- kiinalaisten ryhmien toiminnan tehostuminen,

- Israelin ns. hakulaiteisku Hizbollahia vastaan,

- monien maiden kriittinen infrastruktuuri vaarannettu ja verkkoihin voitu istuttaa haavoittuvuuksia, joita voidaan myöhemmin aktivoida.

- Kybertoiminta Venäjän ja Ukrainan sodassa 2022 alkaen

Lisää aiheesta

Tämä uusin hybridivaikuttamisen väline ja uhan muoto on edelleen vaikeimmin ymmärrettävissä, vaikka sitä on käytetty jo parikymmentä vuotta. Tietoverkkoihin voidaan kohdistaa haitallista kybertoimintaa kolmella tavalla: tiedustelulla (vakoilulla), hyökkäyksellä ja tietojen manipuloinnilla (käsittelyllä).

Tietoverkkotiedustelu eli kybertiedustelu on samanlaista kuin perinteinen tiedustelu- ja vakoilutoiminta, jonka tarkoituksena on kerätä tietoja. Kybertiedustelulla kerätyt, varastetut tiedot voidaan pitää salassa omana tietona omiin tarpeisiin tai vuodattaa vaikuttamistarkoituksessa (esim. Wiki Leaks) osana hybridivaikuttamista.

Kahden tunnetun hakkeriryhmän (APT 28 / Fancy Bear ja APT 29 / Cozy Bear), joilla on siteitä Venäjän tiedustelupalveluihin, tiedetään suorittaneen vakoiluoperaatioita tietoverkoissa muita valtioita vastaan. Vuonna 2015 APT 29 tunkeutui Yhdysvaltojen Valkoisen talon tietoverkkoon sekä useiden Länsi-Euroopan, Keski- ja Itä-Aasian sekä Keski- ja Etelä-Amerikan organisaatioiden verkkoihin. APT 28:n todettiin myös murtautuneen sotilas- ja puolustusalan yritysten verkkoihin Amerikassa, Euroopassa ja Aasiassa. Se oli myös Saksan valtiopäivien ja Ranskan TV5 Monden verkkoihin tapahtuneiden tunkeutumisten takana vuonna 2015.

Peitelty tiedonkeruu ei ole uutta, mutta kyberulottuvuus tuo uusia työkaluja ja alentaa kustannuksia. Kyberoperaatiot ovat edullisia ja riskit pieniä, ja ne voivat tuottaa hyviä tuloksia. Tämä tekee kybertyökalut houkutteleviksi myös köyhemmille maille.

Tietoverkkohyökkäys eli kyberhyökkäys on kybertiedustelun jatkumo ja tarkoittaa hyökkäystä, joka kohdistuu erityisesti yhteiskunnan sähkö-, kommunikaatio-, vesi-, rahoitus- ja kriittisten järjestelmien tietoverkkoinfrastruktuureihin. Toistaiseksi niitä on ollut suhteellisen vähän, mutta toiminta on viime vuosina lisääntynyt huomattavasti.

Stuxnetin löytyminen vuonna 2010 Iranin tietokonejärjestelmistä merkitsi uudentyyppisen kybersotamenetelmän toteutumista. Tämä ”maailman ensimmäinen digitaalinen ase” poikkesi aiemmista tietoverkkohaittaohjelmista siinä, että tietojen varastamisen lisäksi se tuhosi tietokoneiden ohjauksessa olevia fyysisiä laitteita. Hyökkäyksessä oli kaksi erilaista versiota: ensimmäinen vahingoitti Iranin ydinrikastamojen sentrifugit ja toinen manipuloi yritysten tietokonejärjestelmiä. Kyseiset yritykset toimittivat Iranin ydinohjelmaan teollisuuden ohjaus- ja prosessointijärjestelmiä.

Yksi huolestuttavimpia hyökkäyksiä on ollut Kiinan armeijaan yksikön 61398 yhdistetyn kybertoimintaryhmän (APT 1 / Comment Crew / Comment Panda) onnistunut hyökkäys kanadalaisen Telvent-yhtiön tietoverkkoon. Yhtiö suunnittelee öljy- ja kaasuputkiyhtiöille sekä sähköverkko-operaattoreille etäkäyttöohjelmistoja venttiileihin, kytkimiin ja turvajärjestelmiin. Telvent pitää yksityiskohtaisia suunnitelmia yli puolelle kaikista Pohjois- ja Etelä-Amerikan öljy- ja kaasuputkista, ja sillä on pääsy niiden järjestelmiin.

Tietoverkkohyökkäyksiä kriittiseen infrastruktuuriin, erityisesti sähköverkkoihin on tapahtunut lähes kaikkien viimeaikaisten poliittisten ja sotilaallisten kriisien yhteydessä, mm. Virossa 2007, Balkanilla, Georgiassa 2008, Ukrainassa vuodesta 2014 alkaen, Syyriassa ja muualla Lähi-idässä.

Kybermanipuloinnissa hakkeriryhmät voivat manipuloida tai muuttaa tietoverkkoon tallennettuja tietoja päästyään järjestelmään. Manipulointi voi olla vakava haaste tulevaisuudessa. Toistaiseksi suurin osa tietoverkkoihin tunkeutumisista on ollut tietovarkauksia. Uhkana on, että järjestelmään tunkeutuja alkaa manipuloida ja muuttaa tietoja niin, ettei verkon omistaja enää voi uskoa ja luottaa omaan järjestelmäänsä. Yksi vakavimmista sähköisen manipulaation tapahtumista oli vuonna 2013, jolloin syyrialaiset hakkerit pääsivät uutistoimisto Associated Pressin Twitter-tilille ja twiittasivat väärän uutisen Valkoisen talon räjähdyksestä. Tämä vaikutti suoraan myös Yhdysvaltojen pörssikursseihin. Yksi ensimmäisistä yrityksistä manipuloida tietoja poliittisten tavoitteiden saavuttamiseksi tapahtui Yhdysvaltojen vuoden 2016 presidentinvaalien aikana. Venäläiset hakkerit, jotka pääsivät Illinoisin osavaltion äänestäjätietokantaan, yrittivät muuttaa rekisteritietoja siinä kuitenkaan onnistumatta.

Viimeaikaisia trendejä

Vuoden 2017 aikana tuli julki monia lunnasohjelmia (ransomware; WannaCry, NotPetya ja BadRabbit), lähes epidemian tyyliin. Vuonna 2018 paljastui, kuinka puutteellisia ovat valmiudet kohdata kyberuhkia, jotka liittyvät sivukanavahyökkäyksiin ja mikroprosessorien sekä erilaisten komponenttien ja laitteiden haavoittuvuuksiin (tampered eli peukaloidut komponentit). Vuodesta 2019 lähtien kyberavaruudessa alkoi tapahtua peiteltyjä sotilasoperaatioita, jotka liittyvät valtioiden välisiin konflikteihin. Tämän vuoksi kyberuhan tutkijat ympäri maailmaa ovat alkaneet kiinnittää huomiota taloudellisesti motivoiduista verkkorikollisista myös valtioiden tukemaan kybertoimintaan.

Esineiden internet (Internet of Things, IoT) on viime vuosina tuonut kybermaailmaan uuden ulottuvuuden, jota voidaan hyödyntää kyberoperaatioissa. Laitteiden heikon turvallisuus- ja suojaustason vuoksi niiden kautta on mahdollista päästä tietoverkkoihin ja levittää haittaohjelmia.

Uusimpana hyökkäysmenetelmänä on ns. ORB-verkon (Operational Relay Box) käyttö. ORB on valvottu infrastruktuuri, joka koostuu erilaisista laitteista, joita käytetään kyberhyökkäysten toteuttamiseen. Toimijat käyttävät niitä peittääkseen toimintaansa. Nämä bottiverkkoja muistuttavat verkot käyttävät vuokrattuja virtuaalisia yksityispalvelimia (VPS) ja vaarantuneita laitteita kuten IoT-laitteita, älylaitteita ja reitittimiä. Keskeinen ero perinteisiin bottiverkkoihin verrattuna on ORB-verkkojen hajautettu ja omavarainen luonne, minkä vuoksi niitä on vaikeampi havaita ja estää.

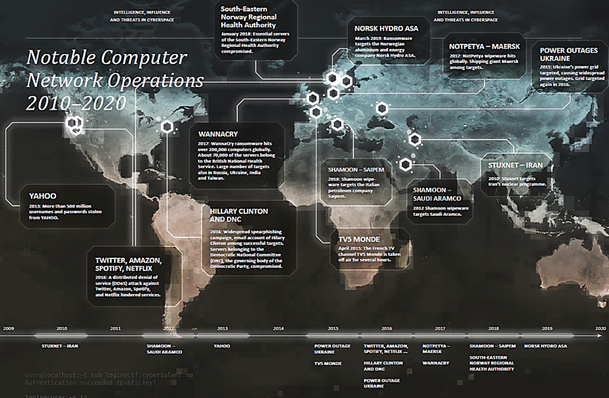

Kuvalähde: Focus 2020. The Norwegian Intelligence Service’s assessment of current security challenges

Valtioiden ja niiden tukemien ryhmien kybertoiminnan painopiste on tiedustelussa. Maailmalla toimii lähes 200 aktiivista ryhmää, joiden taustalla on yli 20 maan organisaatioita. Näitä maita ovat ainakin Etelä-Korea, Intia, Iran, Israel, Kazakstan, Kiina, Libanon, Nigeria, Pakistan, Palestiina, Pohjois-Korea, Syyria, Venäjä, Vietnam, Turkki, Yhdistyneet Arabiemiirikunnat ja Yhdysvallat. Useat länsimaat, esimerkiksi Britannia, Ranska, Saksa ja Yhdysvallat toimivat kyberavaruudessa tiedustelu- ja puolustusorganisaatioiden osana olevilla toimijoilla.

Kyberoperaatiot yhdistettyinä muihin hybridivaikuttamisen keinoihin ovat tuoneet valtioille mahdollisuuksia toimia tavalla, joka voidaan ainakin jossain määrin toteuttaa salassa ja niin, että valtioiden osallisuus paljastuviin tapauksiin voidaan kiistää. Hyökkäyksellisiä kybertoimia on käytetty erityisesti Ukrainan sodan ja siihen liittyvän Krimin miehittämisen yhteydessä sekä Lähi-idässä Syyrian sisällissodan ja Iranin tilanteen yhteydessä.

Kuvalähde: Estonian Foreign Intelligence Service, 2018

Valtioiden tukemista kyberoperaatiotoimijoista venäläiset ja kiinalaiset toimijat ovat aktiivisimpia ja aiheuttaneet suurinta tuhoa. Venäläisten toimijoiden tärkeimpiä kohteita ovat vuodesta 2014 lähtien olleet Ukrainan hallitus ja sen lainvalvontaelimet ja asevoimat. Vuodesta 2017 alkaen venäläisten toimintaa on kohdistettu myös Euroopan ja Yhdysvaltojen kriittistä infrastruktuuria ja energiasektoria kuten ydinvoimaloita vastaan. Ainakin seitsemän venäläistä ryhmää on tunnistettu, ja ne toimivat vaihtelevilla nimillä.

Kiinalaisten ryhmien on havaittu suuntautuvan hallituksen Made in China 2025 -suunnitelmassa asetettuihin vaatimuksiin teknologian, energian ja terveydenhuollon aloille. Viime vuosina kiinalaisten ryhmien aktiivisuudessa on havaittu merkittävää kasvua, mikä liittyy ainakin osittain Yhdysvaltojen ja Kiinan suhteiden huonontumiseen. Aktiivisimmat ryhmät ovat APT40 ja Mustang Panda, jotka tuottivat lähes puolet kaikesta havaitusta toiminnasta. Lisäksi kiinalaisen APT41-ryhmän aktiivisuus kasvoi merkittävästi vuoden 2025 ensimmäisellä neljänneksellä.

Kiinalaiset toimijat ovat merkittävästi kehittäneet taktiikkaansa pysyäkseen tehokkaina ja samalla minimoidakseen paljastumisen riskit. Toimintatavat ovat hienostuneet. Verkon lisälaitteiden nollapäivähaavoittuvuuksia ja tunnettujen haavoittuvuuksia hyödynnettiin enemmän kuin tietojenkalastelua ja sosiaalista manipulointia. ORB-verkkojen käyttö hyökkäyksissä kasvoi huomattavasti.

Iranilaiset ryhmät ovat viime vuosina tehostaneet toimintaansa uusilla taktiikoilla, tekniikoilla ja menettelytavoilla. Niihin sisältyy esimerkiksi strategisia web-kompromettointikampanjoita ja mobiilihaittaohjelmia. Niitä on käytetty alueellisia kilpailijoita vastaan, maan opposition toiminnan rajoittamiseen sekä omien ”pehmeän sodan” kampanjoiden tukemiseen. Iranin kyberoperaatiot keskittyivät pääasiassa vakoiluun, informaatiosodankäyntiin ja tihutöihin. Iraniin kytkeytyvien ryhmien toiminta lisääntyi helmikuussa 2025, kun Yhdysvallat asetti uudelleen pakotteita sekä lisäsi Iranin eristämistä ja sotilaallista painostusta.

Myös pohjoiskorealaiset ryhmät ovat lisänneen aktiivisuuttaan viime aikoina. Kohteiden joukossa erottuvat painopistealueina finanssiala ja Etelä-Koreaan suunnattu tiedustelu.

Esimerkki hyökkäyksellisestä kyberoperaatiosta on myös Israelin syyskuussa 2024 toteuttama ns. hakulaiteoperaatio Hizbollahia vastaan, Mossad aktivoi etukäteen manipuloidut tuhannet hakulaitteet ja sadat radiopuhelimet räjähtämään Hizbollahin jäsenten käsissä eri puolilla Libanonia ja Syyriaa. Operaatiossa kuoli useita ihmisiä ja haavoittui noin 3 000 ihmistä.

Kybertoiminta Venäjän ja Ukrainan sodassa 2022 alkaen

Venäjän ja Ukrainan välinen sodassa on ollut ennennäkemättömän paljon kybersodankäyntiä. Sodan aikana on todettu laajaa Venäjän kybertoimintaryhmien toimintaa, mukaan lukien tiedustelutietojen keruuta sekä tiedolla vaikuttamista. Tavoitteena on vaikuttaa Ukrainan yleiseen mielialaan ja tuhota valtion sekä kaupallisia verkkoja. Näiden toimintojen taustalla on havaittu myös laaja-alaista venäläis-patrioottista haktivismia. Se on linjassa Venäjän tavoitteiden kanssa, ja usein kohteina on ollut länsimaisia toimijoita.

Venäjä on liittänyt kybertoimintaa sotilaallisiin operaatioihinsa jo kauan, tyypillisesti hajautettuja palvelunestohyökkäyksiä (DDoS). Vuoden 2022 toiminta osoittaa, että Venäjä käyttää monenlaisia välineitä saavuttaakseen tavoitteita.

Venäjän kybertoiminta Ukrainaa vastaan 2022. Kuvalähde: Crowdstrike Global Threat Report 2023

Kuvassa on esitetty, miten Venäjän kybertoiminnan aktiivisuuden tasot muuttuivat vuoden 2022 aikana. Toimintamuodot on jaettu tiedustelutietojen keräämiseen, Informaatio-operaatioihin ja verkkoja tuhoavaan toimintaan.

Myös ukrainalaiset kybertoimijat ovat toimineet Venäjän valtiota ja sen kanssa liittoutuneita toimijoita ja ryhmiä vastaan koko vuoden 2022 ajan. Venäjän sotilastiedustelupalvelu GRU näyttää olevan vastuussa monista Ukrainan vastaisista operaatioista, mutta liittovaltion turvallisuuspalvelu FSB on myös tukenut sotaa tiedustelutietoja keräämällä. Kybertoimintaryhmät olivat erityisen aktiivisia Ukrainaa vastaan vuonna 2022. Myös muita, tunnistamattomia operaatioita kohdistui ukrainalaisiin organisaatioihin ja yksityishenkilöihin, todennäköisesti tiedustelutietojen keräämiseksi. Nämä käyttivät yleensä tunnistetietojen kalastelumenetelmiä päästäkseen kohteiden sähköpostitileihin.

Ennen Venäjän hyökkäystä Ukrainaan tiedustelutoimintaa Ukrainan kohteita vastaan täydennettiin useilla tuhoisilla EMBER BEAR -operaatioilla. Ne turmelivat verkkosivustoja ja levittivät haittaohjelmia. Tämä oli todennäköisesti tarkoitettu heikentämään Ukrainan hallituksen toimintakykyä. Lisäksi siihen sisältyi psykologista vaikuttamista Ukrainan kansalaisiin väittämällä, etteivät Ukrainan viranomaiset kykenisi suojaamaan sotilasoperaatiolta.

Helmikuussa 2022 useita DDoS-hyökkäyksiä kohdistettiin Ukrainan hallituksen portaaleja ja rahoituslaitoksia vastaan. Tavoitteena painostaa Ukrainan kansalaisia häiritsemällä heidän pankkipalvelujen käyttöään. Länsimaiset lähteet totesivat ainakin osan hyökkäyksistä olleen GRU:n toteuttamia.

Hyökkäyksen alkamisen jälkeen Venäjä toteutti useita salaisia tuhoisia operaatioita ukrainalaisia tietoverkkoja vastaan. Tavoitteena oli estää ukrainalaisilta pääsy esimerkiksi energiaan tarjontaan tai valtion tietokantoihin, mutta niin, etteivät toimet herättämättä yleistä huomiota. Sen sijaan edellä mainitut EMBER BEAR -operaatiot tehtiin avoimesti Ukrainan hallituksen verkkosivustoja vastaan, ja ilmoitettiin tietojen tuhoamisesta ja julkisten tietojen vuotamisesta antaen ymmärtää, että kyseessä olisi haktivistien toiminta.

Venäjän kybertoimijat aloittivat 23.2.2022 useita hyökkäyksiä Ukrainan verkkoinfrastruktuuria vastaan. Hyökkäyksissä käytettiin ennennäkemättömän paljon ja ainutlaatuisia tuhoisia haittaohjelmaperheitä sekä turmeltiin verkkosivustoja. Lisäksi 48 tunnin sisällä otettiin käyttöön uudet, tietoja tuhoavat haittaohjelmaperheet DriveSlayer, PartyTicket, IsaacWiper ja AcidRain samaan aikaan, kun Venäjä aloitti sotilaallinen hyökkäyksen 24.2.2022.

AcidRainin otettiin käyttöön vajaa tunti sen jälkeen, kun presidentti Putin ilmoitti ”sotilaallisen erikoisoperaation” alkamisesta. Tämä on huomionarvoista, koska se näytti erityisesti olevan suunniteltu häiritsemään Viasat-satelliittiviestinnän verkkosegmenttejä, jotka tarjoavat verkkoyhteyden Ukrainaan.

Kyberoperaatioiden todellinen vaikutus Ukrainan hallituksen ja asevoimiin on epäselvä, mutta se tuntui Ukrainan rajojen ulkopuolella. Tämä häiriö vaikutti myös palveluntarjoajiin kaikkialla Euroopassa, mikä johti katkoihin tuhansille asiakkaille ja tuuliturbiinien verkkoviestinnän häiriöihin joissakin paikoissa Saksassa.

Ensimmäisen sotaviikon aktiivisuuden jälkeen Venäjän kyberhyökkäystoiminta kiihtyi, vaikkakin sen kyky ja työkaluvalikoima alkoi vähentyä. Poikkeuksena oli VOODOO BEAR:in toiminta, joka sisälsi CaddyWiperin käyttöönottamisen, joka alkoi 14.3.2022 ja jatkui koko vuoden, samoin kuin hyökkäykset Ukrainan energiasektoria vastaan uudella CrashOverride-ohjelmalla ja useilla toiminnoilla, jotka on suunniteltu pyyhkimään Linux- ja Solaris-järjestelmät.

Venäjän kybertoiminnassa tapahtui vuoden 2022 jälkipuoliskolla muutos, jossa keskityttiin tiedustelutietojen keruuoperaatioihin. Tämä viittaa asevoimien ja Kremlin vaatimuksiin paremmasta tilannetietoisuudesta, kun hyökkäyksen eteneminen Ukrainaan pysähtyi.

Tunnistettuihin operaatioihin on sisältynyt Venäjän kybertoimintaryhmien laajoja yrityksiä kalastella tietoja ukrainalaisista kohteista. Tietojen kalastelutoimintaa on kohdistettu laajasti valtiollisiin toimijoihin kuten laboratorioihin, sotavarustetoimittajiin, logistiikkayrityksiin ja kansalaisjärjestöihin. Tämä kertoo tämän Venäjän pyrkimyksistä kerätä tiedustelutietoa lännen sotilaallisesta tuesta Ukrainalle. Tiedustelun kohdistaminen kansalaisjärjestöihin voi tarkoittaa vastatoimia järjestöjä vastaan, jotka saattavat olla mukana Venäjän sotarikostutkinnassa. Huolimatta painotuksesta tiedustelutietojen keräämiseen Venäjän tuhoisat haittaohjelmaperheet Prestige ja RansomBoggs, naamioituina kiristysohjelmiksi, otettiin käyttöön loka- ja marraskuussa 2022.

Väärennettyjen kiristysohjelmien käyttäminen viittaa siihen, että Venäjä aikoo suunnata kybertoimintaa enemmän kohteisiin, joilla tuhoisia operaatioita pidetään poliittisesti riskialttiina. Venäjän kybertoimintojen kokonaisvaikutus Ukrainaan hyökkäyksen yhteydessä on epäselvä. Venäjän kybertoimijat ovat osallistuneet sotilaalliseen operaatioon, toiminnassa on ollut sodan ajan rajoituksia. Tuhoisat hyökkäykset vaativat usein laajaa suunnittelua, mutta ovat vähemmän tehokkaita verrattuna perinteiseen sodankäyntiin.

Ukrainan sota ei ole vastannut odotuksia siitä, miten kyberoperaatiot voivat tukea modernia sodankäyntiä. Hyökkäykset avaintoimintoihin kuten energiaan, televiestintään, kuljetuksiin ja mediaan eivät ole olleet niin laajoja, kuin ennustettiin. Tämä viittaa osaltaan siihen, että Venäjä odotti nopeaa ja ratkaisevaa voittoa Ukrainasta ja että tarvittiin toimivia järjestelmiä Ukrainan pitämiseksi käynnissä uuden hallinnon alaisuudessa.

Vuoden 2024 lopulla ja vuoden 2025 alussa sodan intensiteetti kärjistyi. Molemmat osapuolet tehostivat hybridisodankäyntiään, erityisesti kyberhyökkäyksiä, disinformaatiokampanjoita ja taloudellista sodankäyntiä. Venäjä käytti kyberkykyjä Ukrainan kriittistä infrastruktuuria kuten energiaverkkoja, rahoitusjärjestelmiä ja hallituksen viestintää vastaan. Ukraina vahvisti kyberpuolustustaan ja käynnisti hyökkäyksellisiä kyberoperaatioita Venäjän kohteita vastaan.

Erityisesti Venäjän Sandworm-ryhmän, joka tunnetaan myös nimellä APT44, toiminta kasvoi huomattavasti 2024 lopulla, etenkin elokuun 2024 aikana. Ryhmä on sitkeimpiä Venäjän sotilasoperaatioita tukevia kyberryhmiä. Venäjä toteutti suurimpia ohjus- ja drooni-iskuja Ukrainaa vastaan konfliktin alkamisen jälkeen. Kyberoperaatiot ajoitettiin samaan aikaan ohjus- ja drooni-iskujen kanssa, mikä vahvisti fyysisen hyökkäyksen vaikutusta. Kyber- ja kineettisten operaatioiden päällekkäisyys on hybridisodankäynnin kasvava trendi, jossa valtiolliset toimijat hyödyntävät fyysisiä ja digitaalisia keinoja rinnakkain suurempien strategisten tavoitteiden saavuttamiseksi.

Sodan alkuvaiheen huolet merkittävistä oheisvahingoista kansainvälisille verkostoille eivät myöskään täysin toteutuneet. Tunnistetut hyökkäykset kohdistuivat enimmäkseen ukrainalaisiin verkkoihin. Tästä huolimatta ne sektorit, jotka eivät ole olleet kohteina, voivat joutua kohteiksi sodan jatkuessa.

Ukrainalla on ollut hyvin toimiva kyberpuolustus. Ukraina on yhteistyössä yksityisten toimijoiden kanssa ja liittolaisten tuella onnistunut estämään ja heikentämään monia Venäjän tuhoisia verkko-operaatioita.

Lähteitä ja linkkejä

Kansallisia ja monikansallisia viranomaisorganisaatioita:

- The European Centre of Excellence for Countering Hybrid Threats:

https://www.hybridcoe.fi/ - European Union Institute for Strategic Studies:

https://www.iss.europa.eu/ - State Security Department of Lithuania:

https://www.vsd.lt/en/threats/threats-national-security-lithuania/ - US CERT (Department of Homeland Security & Federal Bureau of Investigation):

https://us-cert.cisa.gov/

Kybertoimintaa seuraavia ja tutkivia yksityisiä yrityksiä ja organisaatioita:

- CrowdStrike:

https://www.crowdstrike.com/en-us/crowstrike.com - Trellix:

www.trellix.com - Palo Alto Networks Unit 42:

paloaltonetworks.com