Cyberhot och påverkan i datanätverk

Uppdaterat december 2025

- Det nyaste hybridpåverkans verktyget och hotformen

- Riktas mot datanätverk

- Tre typer av skadlig cyberaktivitet: spionage, attacker och datamanipulation:

-

- Syftet med cyberspionage är att samla in information.

- Cyberattacker riktas särskilt mot nätverksinfrastrukturerna i samhällets el-, kommunikations-, vatten-, finans- och andra kritiska system.

- Syftet med cybermanipulation är att ändra informationen som lagras i datanätverk.

- Senaste trender:

-

- program för lösenefterfrågan,

- cyberhot relaterade till komponenters och digitala enhetssårbarheter,

- dolda militära operationer i cyberspace,

- operationer i informationsnätverk som en ny form av konflikter mellan stater,

- användning av ny teknik, t.ex. ORB-nät,

- ökad effektivitet i kinesiska koncerner,

- Israels s.k. personsökarstrejk mot Hizbollah,

- Kritisk infrastruktur i många länder har komprometterats och sårbarheter kan ha planterats i nätverk som kan aktiveras senare.

- Cyberverksamhet i kriget mellan Ryssland och Ukraina från och med 2022

Tilläggsinformation

Den nyaste hybridpåverkansmetoden och formen av hot är fortfarande det svåraste att förstå, även om det har funnits i tjugo år. Skadliga cyberaktiviteter kan riktas mot datanätverk på tre sätt: genom spionage, attacker och manipulation av data (bearbetning).

Cyberspionage eller spionage i datanätverk liknar traditionell underrättelse- och spionageaktivitet utformad för att samla information. Stulna uppgifter som samlats in via cyberspionagen kan hållas hemliga som egen information för eget bruk eller läckas ut för inflytandeändamål (t.ex. Wiki Leaks) som en del av hybridpåverkan.

Två kända hackergrupper (APT 28 / Fancy Bear och APT 29 / Cozy Bear) med band till ryska underrättelsetjänster är kända för att ha genomfört spionoperationer i datanät mot andra stater. År 2015 infiltrerade APT 29 datanätverket i Vita huset i USA, samt nätverk tillhörande flera organisationer i Västeuropa, Central- och Östasien och Central- och Sydamerika. APT 28 visade sig också ha brutit sig in i militära och försvarsföretags nätverk i Amerika, Europa och Asien. De låg också bakom intrången i det tyska parlamentets nätverk och den franska TV-kanalen TV5 Monde 2015.

Hemlig insamling av information är inte nytt, men cyberdimensionen ger nya verktyg och sänker kostnaderna. Cyberverksamhet är billig, riskerna är låga och de kan ge bra resultat. Detta gör cyberverktyg också attraktiva för fattigare länder.

En cyberattack, eller datanätverksattack, är ett kontinuum av cyberspionage som specifikt riktar sig mot informationsnätverksinfrastrukturerna i samhällets elektriska, kommunikations-, vatten-, finans- och andra kritiska system. Hittills har dessa varit relativt få, men aktiviteten har ökat betydligt de senaste åren.

Upptäckten av Stuxnet i Irans datorsystem 2010 markerade förverkligandet av en ny typ av cyberkrigsmetod. Detta ”världens första digitala vapen” skilde sig från tidigare sabotageprogram genom att det, förutom att stjäla data, förstörde fysiska enheter som styrs av datorer. Det fanns två olika versioner av attacken: den första skadade centrifugerna i Irans kärncentrifuger och det andra manipulerade företagsdatasystemen. Dessa företag levererade industriella kontroll- och bearbetningssystem till Irans kärnkraftsprogram.

En av de mest oroväckande attackerna har varit den framgångsrika attacken mot det kanadensiska företaget Telvents datanätverk, utförd av cyberoperationsgruppen (APT 1 / Comment Crew / Comment Panda) som tillhör den kinesiska arméns enhet 61398. Företaget planerar programvara för fjärrkontroll av ventiler, brytare och säkerhetssystem för olje- och gasledningsföretag och elnätsoperatörer. Telvent har tillgång till detaljerade planer för mer än hälften av alla nord- och sydamerikanska olje- och gasledningar och deras system.

Cyberattacker mot kritisk infrastruktur, särskilt elnät, har ägt rum i samband med nästan alla politiska och militära kriser på senare tid, t.ex. Estland 2007, Balkan, Georgien 2008, Ukraina sedan 2014, Syrien och på andra håll i Mellanöstern.

Vid cybermanipulation kan hackergrupper manipulera eller ändra data som lagras i ett datanätverk när det kommer in i systemet. Manipulation kan vara en allvarlig utmaning i framtiden. Hittills har de flesta intrång i datanätverk varit datastölder. Hotet är att en inkräktare kommer åt att manipulera och ändra information så att nätägaren inte längre kan lita på informationen i sina egna system. Den tidigare amerikanska underrättelsedirektören (DNI), James Clapper, har bland annat uttryckt oro över detta: ”Jag tror att vi kommer att se fler cyberoperationer som förändrar eller bearbetar elektronisk information för att äventyra dess integritet”. En av de allvarligaste incidenterna av elektronisk manipulation var 2013, när syriska hackare kom in på Twitter-kontot för nyhetsbyrån Associated Press och twittade falska nyheter om Vita husets explosion. Detta hade också en direkt effekt på amerikanska aktiekurser. Ett av de första försöken att manipulera data för att uppnå politiska mål ägde rum under det amerikanska presidentvalet 2016. Ryska hackare som besökte Illinois-väljardatabas försökte ändra registerinformation utan framgång.

Senaste trenderna

Under 2017 uppdagades många lösenprogram (ransomware; WannaCry, NotPetya och BadRabbit), i nästan epidemisk i stil. År 2018 avslöjades hur bristande möjligheterna är att möta cyberhot relaterade till sidokanalattacker och sårbarheter i mikroprocessorer och olika komponenter och enheter (manipulerade komponenter, tampering). Från och med 2019 började hemliga militära operationer relaterade till mellanstatliga konflikter att äga rum i cyberrymden. Som ett resultat har cyberhot-forskare runt om i världen börjat rikta sin uppmärksamhet från ekonomiskt motiverade cyberbrottslingar till statligt sponsrade cyberaktiviteter.

Under de senaste åren har Internet of Things (IoT) tillfört en ny dimension till cybervärlden som kan utnyttjas i cyberoperationer. På grund av enheternas låga säkerhet och skydd är det möjligt att komma åt datanätverk och sprida skadlig kod genom dem.

Den senaste attackmetoden innefattar användning av s.k. ORB-nätverket (Operational Relay Box). ORB är en kontrollerad infrastruktur som består av olika enheter som används för att utföra cyberattacker. Operatörer använder dem för att dölja sin verksamhet. Dessa botnätsliknande nätverk använder hyrda virtuella privata servrar (VPS) och komprometterade enheter som IoT-enheter, smarta enheter och routrar. En viktig skillnad från traditionella botnät är den decentraliserade och självförsörjande karaktären hos ORB-nät, vilket gör dem svårare att upptäcka och blockera.

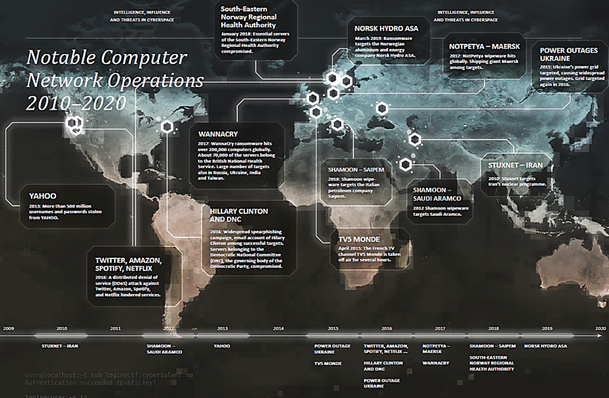

Bildkälla: Fokus 2020. Norska underrättelsetjänstens bedömning av aktuella säkerhetsutmaningarFokus för cyberoperationer av stater och deras stödda grupper är på spionage. Det finns nästan 200 aktiva grupper runt om i världen, kopplade till organisationer i över 20 länder. Sådana länder inkluderar åtminstone Sydkorea, Indien, Iran, Israel, Kazakstan, Kina, Libanon, Nigeria, Pakistan, Palestina, Nordkorea, Syrien, Ryssland, Vietnam, Turkiet, Förenade Arabemiraten och USA. Flera västländer, som Storbritannien, Frankrike, Tyskland och USA, arbetar i cyberrymden som aktörer som en del av deras underrättelse- och försvarsorganisationers verksamhet.

Cyberoperationer i kombination med annan hybridpåverkan har gett stater möjlighet att agera på ett sätt som åtminstone till viss del kan genomföras i hemlighet och på ett sådant sätt att staternas engagemang i exponerade fall kan förnekas. Offensiva cyberoperationer har använts, särskilt i samband med krisen i Ukraina och ockupationen av Krim, och i Mellanöstern i samband med det syriska inbördeskriget och situationen i Iran.

Bildkälla: Estonian Foreign Intelligence Service, 2018

Av de statligt stödda cyberoperationerna är de ryska och kinesiska aktörerna de mest aktiva och orsakat störst förödelse. Sedan 2014 har viktigaste mål för ryska aktörer varit den ukrainska regeringen och dess brottsbekämpande organ och väpnade styrkor. Sedan 2017 har ryska åtgärder också riktats mot kritisk infrastruktur och energisektorn i Europa och USA, såsom kärnkraftverk. Minst sju ryska grupper har identifierats och fungerar under olika namn.

Kinesiska grupper har visat sig vara inriktade på regeringens krav i planen Made in China 2025 för teknik-, energi- och hälsovårdssektorn. Under de senaste åren har aktiviteten i kinesiska grupper ökat betydelsefullt, vilket åtminstone delvis är relaterat till försämringen av förbindelserna mellan USA och Kina. De mest aktiva grupperna är APT40 och Mustang Panda, som stod för nästan hälften av all observerad aktivitet. Dessutom ökade aktiviteten i den kinesiska APT41-gruppen avsevärt under första kvartalet 2025.

Kinesiska aktörer har avsevärt förbättrat sina taktiker för att förbli effektiva samtidigt som riskerna för exponering minimeras. Arbetsmetoderna har blivit mer sofistikerade. Zero-day-sårbarheter i nätverkskringutrustning och kända sårbarheter utnyttjades mer än nätfiske och social ingenjörskonst. Användningen av ORB-nätverk i attacker ökade avsevärt.

Under de senaste åren har iranska grupper intensifierat sin verksamhet med nya taktiker, tekniker och förfaranden. Dessa inkluderar till exempel strategiska webbkomprometteringskampanjer och mobila skadliga program. De har använts mot regionala rivaler, för att begränsa landets oppositionsaktiviteter och för att stödja sina egna ”mjuka krig” -kampanjer. Irans cyberoperationer fokuserade främst på spionage, informationskrigföring och destruktiva ofog. Aktiviteterna för grupper med kopplingar till Iran ökade i februari 2025 när Förenta staterna återinförde sanktioner och ökade isoleringen och det militära trycket på Iran.

Nordkoreanska grupper har också ökat sin aktivitet. Bland målen utmärker sig finanssektorn och spionaget mot Sydkorea.

Ett exempel på en offensiv cyberoperation är också den så kallade personsökningsoperationen som Israel genomförde i september 2024 mot Hizbollah. Mossad aktiverade tusentals förmanipulerade personsökningsutrustning och hundratals walkie-talkies för att explodera i händerna på Hizbollah-medlemmar i Libanon och Syrien. Flera personer dog och omkring 3 000 skadades i operationen.

Cyberaktiviteten i kriget mellan Ryssland och Ukraina från år 2022

I kriget mellan Ryssland och Ukraina har cyberkrigföring använts mer än någonsin. Under kriget har en omfattande rysk cyberaktivitet konstaterats, inkluderat insamling av underrättelseinformation och informationspåverkan. Målet är att påverka den allmänna stämningen i Ukraina och att förstöra statliga och kommersiella nätverk. I bakgrunden till denna aktivitet har också en omfattande rysk-patriotisk hacktivism observeradats. Det är i linje med Rysslands strävanden, och målen för verksamheten har ofta varit västerländska.

Ryssland har länge förknippat cyberoperationer med sina militära operationer, vanligtvis genom decentraliserade tjänstförnekande DDoS-attacker (distributed denial of service). Aktiviteterna under 2022 visar att Ryssland använder många olika verktyg för att uppnå sina mål.

Rysk cyberaktivitet mot Ukraina 2022. Bildkälla: Crowdstrike Global Threat Report 2023

Bilden visar hur aktivitetsnivåerna för rysk cyberaktivitet förändrades under 2022. Verksamhetssätten är indelade i underrättelseinhämtning, informationsverksamhet och verksamhet som förstör nätverk.

Ukrainska cyberaktörer har också opererat mot den ryska staten, aktörer och grupper som är allierade med den under 2022. Rysslands militära underrättelsetjänst GRU verkar vara ansvarig för många operationer mot Ukraina, men även den federala säkerhetstjänsten FSB har stött kriget genom att samla in underrättelser. Cyberoperationsgrupper var särskilt aktiva mot Ukraina under 2022. Andra, oidentifierade operationer riktade sig också mot ukrainska organisationer och individer, som sannolikt skulle samla in underrättelser. Dessa använde vanligtvis nätfiskemetoder för att få tillgång till målens e-postkonton.

Innan Rysslands invasion av Ukraina kompletterades underrättelseoperationer mot ukrainska mål av flera förödande EMBER BEAR-operationer. De korrumperade webbplatser och spred skadlig programvara. Detta var förmodligen tänkt att försvaga den ukrainska regeringens handlingsförmåga. Dessutom inkluderade den psykologisk påverkan på ukrainska medborgare genom att hävda att de ukrainska myndigheterna inte skulle kunna skydda sig mot en militär operation.

I februari 2022 riktade sig flera DDoS-attacker mot ukrainska regeringsportaler och finansiella institutioner. Målet är att sätta press på ukrainska medborgare genom att störa deras användning av banktjänster. Västerländska källor uppgav att åtminstone några av attackerna utfördes av GRU.

Efter att attacken inletts, genomförde Ryssland flera hemliga destruktiva operationer mot ukrainska datanätverk. Målet var att hindra ukrainare från att få tillgång till exempelvis energiförsörjning eller statliga databaser, men på ett sådant sätt att åtgärderna inte väckte allmänhetens uppmärksamhet. I stället genomfördes EMBER BEAR-operationerna som nämns ovan öppet mot ukrainska myndigheters webbplatser, med rapporter om dataförstöring och läckage av offentlig information, vilket antyder att det var hacktivisters verk.

Den 23 februari 2022 inledde ryska cyberaktörer flera attacker mot Ukrainas nätverksinfrastruktur. Attackerna använde ett aldrig tidigare skådat antal och unika destruktiva skadliga programfamiljer och förstörda webbplatser. Dessutom introducerades nya dataförstörande skadlig programvara DriveSlayer, PartyTicket, IsaacWiper och AcidRain inom 48 timmar samtidigt som Ryssland lanserade sin militära offensiv den 24 februari 2022.

AcidRain sattes in mindre än en timme efter att president Putin meddelat att en ”militär specialoperation” hade inletts. Detta är anmärkningsvärt eftersom det verkade vara specifikt utformat för att störa Viasat-satellitkommunikationsnätverkssegment som ger nätverksåtkomst till Ukraina.

Den faktiska effekten av cyberoperationerna på den ukrainska regeringen och de väpnade styrkorna är oklart, men det kändes utanför Ukrainas gränser. Detta avbrott påverkade även tjänsteleverantörer över hela Europa, vilket resulterade i avbrott för tusentals kunder och avbrott i vindkraftverksnätverkskommunikation på vissa platser i Tyskland.

Efter aktiviteten under den första veckan av kriget accelererade Rysslands cyberattackaktivitet, även om dess förmåga och utbud av verktyg började minska. Undantaget var VOODOO BEARs aktivitet, som inkluderade utbyggnaden av CaddyWiper, som började den 14 mars 2022 och fortsatte under hela året, samt attacker mot den ukrainska energisektorn med det nya CrashOverride-programmet och flera operationer utformade för att radera Linux och Solaris system.

Under andra halvan av 2022 skedde en förändring i Rysslands cyberoperationer, med fokus på underrättelseinsamlingsoperationer. Detta har att göra med krav från de väpnade styrkorna och Kreml om att få en bättre lägesbild när attacken mot Ukraina avstannade.

Identifierade operationer har inkluderat omfattande försök från ryska cyberoperationsgrupper att fiska efter information om ukrainska mål. Datanätfiske har i stor utsträckning riktats mot statliga aktörer som laboratorier, leverantörer av militärutrustning, logistikföretag och icke-statliga organisationer. Detta talar om Rysslands ansträngningar att samla in underrättelser om västvärldens militära stöd till Ukraina. Att rikta underrättelser till icke-statliga organisationer kan innebära motåtgärder mot organisationer som kan vara inblandade i utredning om Rysslands krigsförbrytelser. Trots tonvikten på underrättelseinsamling introducerades Rysslands förödande skadliga prestige- och RansomBoggs-familjer, förklädda som ransomware, i oktober och november 2022.

Användningen av falska utpressningsprogram tyder på att Ryssland planerar att rikta mer cyberaktivitet mot mål där destruktiva operationer anses vara politiskt riskabla. Den övergripande effekten av ryska cyberoperationer på Ukraina i samband med attacken är oklar. Ryska cyberaktörer har deltagit i en militär operation, det har funnits restriktioner under krigstid för deras verksamhet. Destruktiva attacker kräver ofta omfattande planering, men är mindre effektiva jämfört med konventionell krigföring.

Kriget i Ukraina har inte levt upp till förväntningarna om hur cyberoperationer kan stödja modern krigföring. Attackerna mot nyckelfunktioner som energi, telekommunikation, transport och media har inte varit så omfattande som förutspått. Detta tyder delvis på att Ryssland förväntade sig en snabb och avgörande seger över Ukraina och att fungerande system behövdes för att hålla Ukraina igång under den nya administrationen.

I slutet av 2024 och början av 2025 eskalerade krigets intensitet. Båda sidor trappade upp sin hybridkrigföring, särskilt cyberattacker, desinformationskampanjer och ekonomisk krigföring. Ryssland använde cyberkapacitet mot Ukrainas kritiska infrastruktur, såsom energinätverk, finansiella system och myndighetskommunikation. Ukraina stärkte sitt cyberförsvar och inledde offensiva cyberoperationer mot ryska mål.

I synnerhet ökade verksamheten i den ryska sandmaskgruppen, även känd som APT44, avsevärt i slutet av 2024, särskilt under augusti 2024. Gruppen är en av de mest motståndskraftiga cybergrupperna som stöder ryska militära operationer. Ryssland genomförde de största missil- och drönarattackerna mot Ukraina sedan konfliktens början. Cyberoperationer var tidsinställda för att sammanfalla med missil- och drönarattacker, vilket förstärkte effekten av en fysisk attack. Överlappningen av cyber- och kinetiska operationer är en växande trend inom hybridkrigföring, där statliga aktörer använder fysiska och digitala medel parallellt för att uppnå större strategiska mål.

Oron i krigets tidiga skeden om betydande sidoskador på internationella nätverk förverkligades inte heller fullt ut. De identifierade attackerna riktade sig mest mot ukrainska nätverk. Trots detta kan de sektorer som inte har varit måltavla bli mål när kriget fortsätter.

Ukraina har haft ett väl fungerande cyberförsvar. Ukraina har, i samarbete med privata aktörer och med stöd av allierade, lyckats förhindra och undergräva många av Rysslands destruktiva nätverksoperationer.

Källor och länkar

Nationella och multinationella myndighetsorganisationer:

- The European Centre of Excellence for Countering Hybrid Threats:

https://www.hybridcoe.fi/ - European Union Institute for Strategic Studies:

https://www.iss.europa.eu/) - State Security Department of Lithuania:

https://www.vsd.lt/en/threats/threats-national-security-lithuania/ - US CERT (Department of Homeland Security & Federal Bureau of Investigation):

https://us-cert.cisa.gov/

Privata företag och organisationer:

CrowdStrike:

crowdstrike.com

Trellix:

www.trellix.com

Palo Alto Networks Unit 42:

paloaltonetworks.com